-

九种突破IDS入侵检测系统的实用方法

入侵检测系统,英文简写为IDS,顾名思义,它是用来实时检测攻击行为以及报告攻击的。如果把防火墙比作守卫网络大门的门卫的话,那么入侵检测系统(IDS)就是可以主动寻找罪犯的巡警。 因而寻求突破IDS的技术对漏洞扫描、脚本注入、URL攻击等有着非凡的意义,同时也是为了使…

次 时间:2018-05-09

-

Linux入侵检测基础学习

一、审计命令在linux中有5个用于审计的命令:last:这个命令可用于查看我们系统的成功登录、关机、重启等情况;这个命令就是将/var/log/wtmp文件格式化输出。lastb:这个命令用于查看登录失败的情况;这个命令就是将/var/log/btmp文件格式化输出。lastlog:这个命令用于查…

次 时间:2018-05-09

-

请问你是黑客的菜吗?有效防范黑客入侵的绝招

在大多数人看来,这也许只是网络世界中一群拥有高超电脑技术的专业人士代名词;或者,很多人印象中的黑客,就如同电影《黑客帝国》中展现的那样出神入化。Palo AltoNetworks日前发布了一项由其赞助的调查结果,这份调查揭露了神秘黑客的收入、攻击花费的时间,通过了解黑…

次 时间:2018-05-09

-

你的账号密码是怎样丢失的?暴力破解攻击的检测和防御

之前我们讲过关于“黑客1小时内破解16位密码”这样可怕的事情,里面提及了很多安全专家反复提醒用户设置账户和密码时要尽可能多样化,以防被破解。要知道,在这个大数据称霸天下的时代,网络安全意味着什么,意味着一切。众所周知,iCloud艳照门其实并…

次 时间:2018-05-09

-

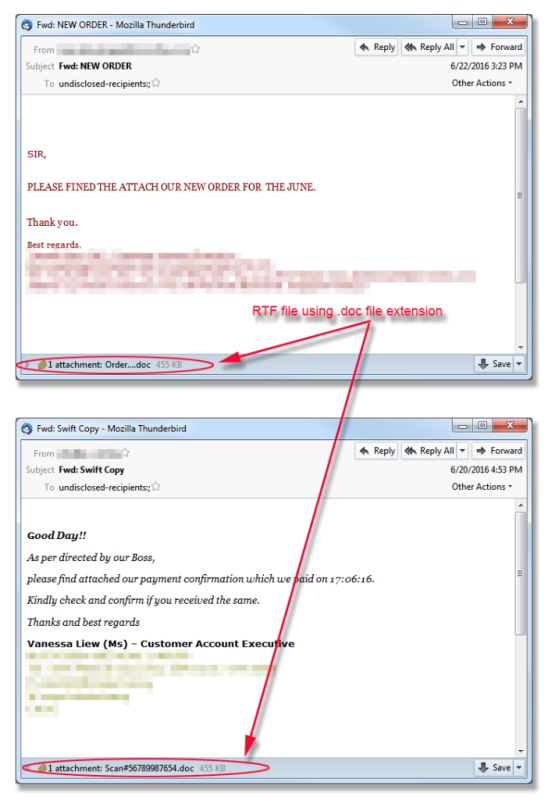

如何逆向破解HawkEye keylogger键盘记录器进入攻击者邮箱

面对恶意邮件攻击,我们就只能默默忍受被他攻击,连自我保护能力都没有谈什么反抗?让人痛快的是,如今有了解决办法,逆向破解键盘记录器,进入攻击者邮箱。这一切要从一次恶意邮件攻击活动开始。下图为我们最近监测到的一个以恶意文件为发送附件的邮件攻击,请注意邮件信…

次 时间:2018-05-09

-

黑客都很厉害吗 厉害的只是一小部分

国家正在修正关于黑客方面的法律法规,有一条震惊黑客圈的“世纪佳缘”起诉白帽黑客事件,深深的伤害了广大黑客们的心,加上扎克伯格和特拉维斯·卡兰尼克账号被盗,于是黑客话题又开始变得火热,黑客真的如你所想神秘又强大?真正技术高超的…

次 时间:2018-05-09

-

iPhone和Mac也会被黑 一条iMessage密码可能就被盗了

一直以来苹果系统的安全性都是比安卓要高的,但是再安全的系统也免不了漏洞,苹果也一样。最近爆出的新漏洞,这次出现在苹果设备上、编号为CVE-2016-4631的高危漏洞(针对不同操作系统的编号会有差异,这里4631针对的是iOS),要利用起来真是相当容易,因为的确是只要给受…

次 时间:2018-05-09

-

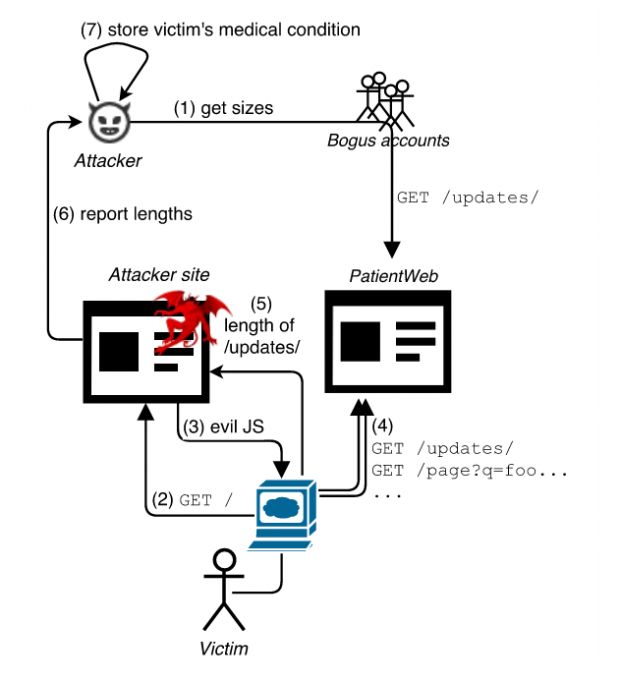

https加密也被破解 HEIST攻击从加密数据获取明文

在Black Hat 2016大会上,两名比利时的安全研究人员展示了他们今年的研究成果。他们发现了一个WEB攻击方式可以绕过HTTPS加密得到明文信息。他们把这种攻击方式叫做HEIST攻击。HEIST的全称是Encrypted Information can be Stolen through TCP-Windows。大体意思就是通过TC…

次 时间:2018-05-09

-

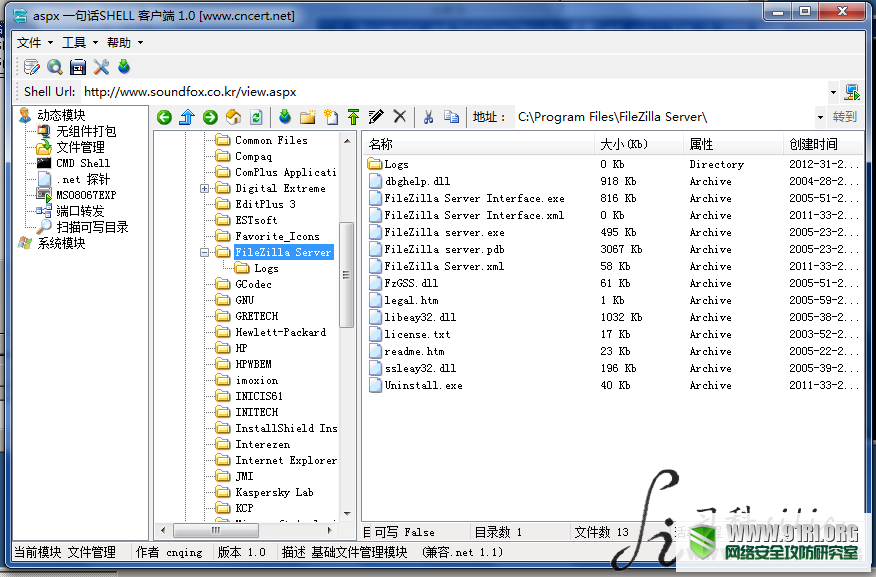

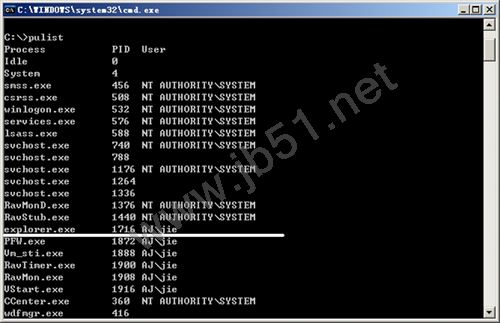

详解Filezilla server 提权

服务器权限提升简称提权,是指由原本的80端口低权限例如普通network权限提升至System权限,进而得到服务器的所有控制权。提权大致分为三种类型,分别是:1,堆栈溢出执行任意代码;2,利用现有运行的system权限的软件;3,通过社会工程学匹配管理员账号的密码。本文讲的是…

次 时间:2018-05-09

-

sql手工注入语句&SQL手工注入大全

看看下面的1.判断是否有注入;and 1=1;and 1=22.初步判断是否是mssql;and user>03.判断数据库系统;and (select count(*) from sysobjects)>0 mssql;and (select count(*) from msysobjects)>0 access4.注入参数是字符and [查询条件] and =5.搜索时没过滤参数…

次 时间:2018-05-09

-

网站MYSQL数据库高级爆错注入原分析

这里主要用了mysql的一个BUG :http://bugs.mysql.com/bug.php?id=8652 grouping on certain parts of the result from rand, causes a duplicate key error. 重现过程: SQL Code复制内容到剪贴板

次 时间:2018-05-09

-

详解如何通过“鼠洞”控制电脑

入侵电脑防御是为了更好的做好防御准备,网络安全需要我们大家来维护,一起来看看通过“鼠洞”控制电脑吧。通过“鼠洞”控制你的电脑 夜黑风高,一个黑色的身影窜入了一间电脑机房。熟练地打开了一台保存有重要数据的电脑。可是这个…

次 时间:2018-05-09